Microsoft – Netlogon Elevation of Privilege Vulnerability

La società di Redmond ha pubblicato la notizia in data 11 agosto attraverso il CVE-2020-1472 | Netlogon Elevation of Privilege Vulnerability.

Giorni di ferie per molti ma non per tutti… per “tutti” intendo tutte quelle persone che cercano di sfruttare le falle di sicurezza per accedere ai sistemi in modo fraudolento.

Microsoft ha classificato questa vulnerabilità come critica. Essa, può essere sfruttata per un attacco di autenticazione ad un Domain Controller attraverso il Netlogon Remote Protocol (MS-NRPC). Basti pensare al numero di device joinati a dominio che utilizzano questo protocollo per comprendere l’impatto che può avere su una infrastruttura.

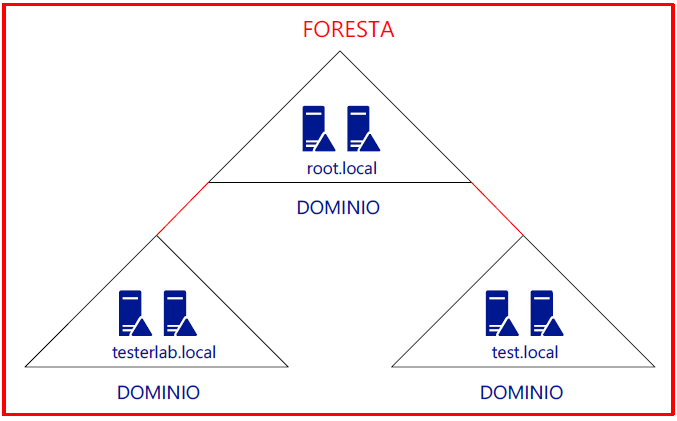

Tutti i Domain Controller della foresta Active Directory devono essere aggiornati con le ultime patch di sicurezza e con Group Policy caratterizzate da standard più restrittivi.

Il discorso è abbastanza complesso tanto da indurre Microsoft ad adottare una soluzione di rilascio in due trance. La prima patch di sicurezza è già stata rilasciata attraverso i consueti canali di distribuzione (Initial Deployment Phase), la seconda sarà rilasciata il 9 febbraio 2021 (Enforcement Phase). A tale scopo è stato pubblicato uno specifico documento con le indicazioni di deployment: How to manage the changes in Netlogon secure channel connections associated with CVE-2020-1472.

Prima di eseguire l’aggiornamento è consigliabile installare l’ultimo Servicing Stack Update (SSU) per mitigare eventuali problemi durante l’installazione di Security Update e Cumulative Update (LCU).

Di seguito i link diretti a documenti e download per i principali Sistemi Operativi:

CVE-2020-1472 | Netlogon Elevation of Privilege Vulnerability

Windows Server 2012 R2 KB4571723

Windows Server 2016 KB4571694

Windows Server 2016 KB4565349