inWebo MFA è una soluzione semplice e sicura in grado di soddisfare tutte le esigenze di autenticazione multipiattaforma.

La crescente complessità delle infrastrutture informatiche richiede sempre più l’utilizzo di strumenti in grado di gestire con maggiore sicurezza rispetto al passato gli accessi e la gestione delle proprie utenze.

In questa breve presentazione vorrei illustrare la soluzione di autenticazione a più fattori inWebo. Ringrazio il produttore che mi ha prontamente messo a disposizione una sottoscrizione gratuita con cui eseguire tutti i test.

Quale miglior connubio se non quello di utilizzare la MFA per autenticarmi al mio laboratorio CyberArk.

Specifiche

Prima di addentrarmi nella fase di configurazione e test vorrei illustrare alcune delle peculiarità messe a disposizione dalla soluzione inWebo.

Probabilmente, uno dei principali aspetti da prendere in considerazione riguarda il servizio che è gestito come SaaS (Software-as-a-Service). Questo significa che il cliente non dovrà preoccuparsi di installare e gestire una infrastruttura on-premise ma dovrà semplicemente accedere alla propria sottoscrizione per creare gli account necessari. L’utilizzo di chiavi dinamiche casuali e HSM (Hardware Security Module), associati a differenti modalità di autenticazione, aumenta notevolmente la sicurezza di accesso. Inoltre, sono disponibili API ed SDK che permettono di eseguire integrazioni a basso livello.

Modalità di autenticazione

- Browser: PIN, OTP

- Smartphone: PIN, BIOMETRICO

- Applicazione Desktop

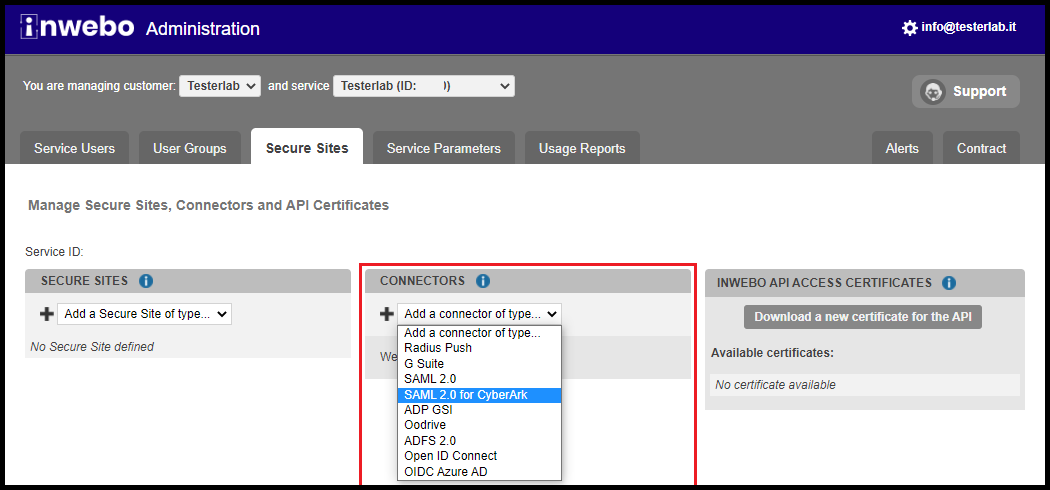

Creazione connettore

La prima operazione da eseguire è quella di creare un connettore. Ovvero, il tramite tra applicazione finale e inWebo MFA. Nel mio caso, ovviamente, ho optato per il connettore specifico per CyberArk.

La finestra riepilogativa riporterà tutte le informazioni necessarie per l’integrazione con CyberArk. Tra queste informazioni è presente il link per eseguire il download del certificato che verrà utilizzato nella seconda parte della configurazione. Tale certificato identifica l’Identity Provider.

Creazione Secure Site

La fase successiva consiste nel creare un accesso sicuro. In pratica associamo il connettore precedentemente creato all’URL di autenticazione CyberArk (PVWA).

Nella seconda parte vedremo come configurare l’integrazione lato CyberArk. Per aggiungere la nuova modalità di autenticazione è necessario eseguire le modifiche a livello PVWA che IIS.

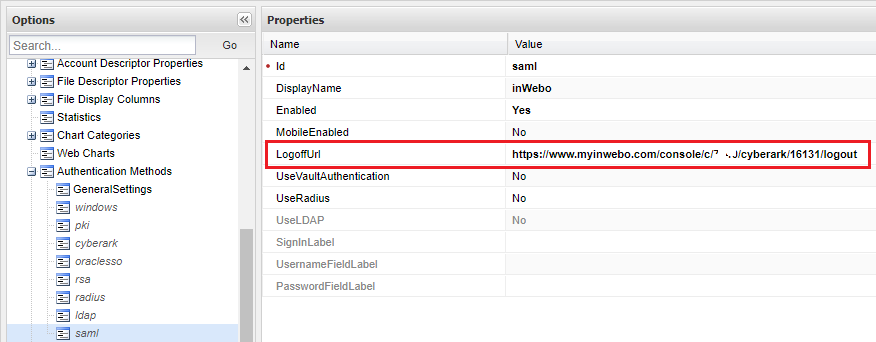

PVWA

Da menu di amministrazione (Administration > Options > Authentication Methods) abilitare il metodo di autenticazione SAML riportando i dati per il campo LogoffUrl

Aggiungere una nuova chiave per indicare l’URL del portale inWebo (Administration > Options > Access Restriction)

IIS

A livello IIS è necessario modificare i file web.config e saml.config.

Le informazioni da utilizzare per la compilazione dei due file sono presenti nella finestra riepilogativa della creazione del connettore.

Di seguito sono riportate le informazioni riguardanti i due file

Attenzione: le versioni precedenti alla 11.6 prevedevano soltanto l’utilizzo del file web.config. La migrazione ad una versione 11.6 o superiore in cui era attiva l’autenticazione SAML eseguirà il pre-caricamento dei dati nel file saml.config. Infine, se si attiva l’autenticazione SAML a partire dalla versione 11.6 è necessario modificare manualmente i due file

E’ arrivato il momento di testare la nostra autenticazione SAML inWebo.

Nella schermata di login, ovviamente, seleziono inWebo

Nel browser seleziono l’utente precedentemente configurato nel portale di amministrazione inWebo

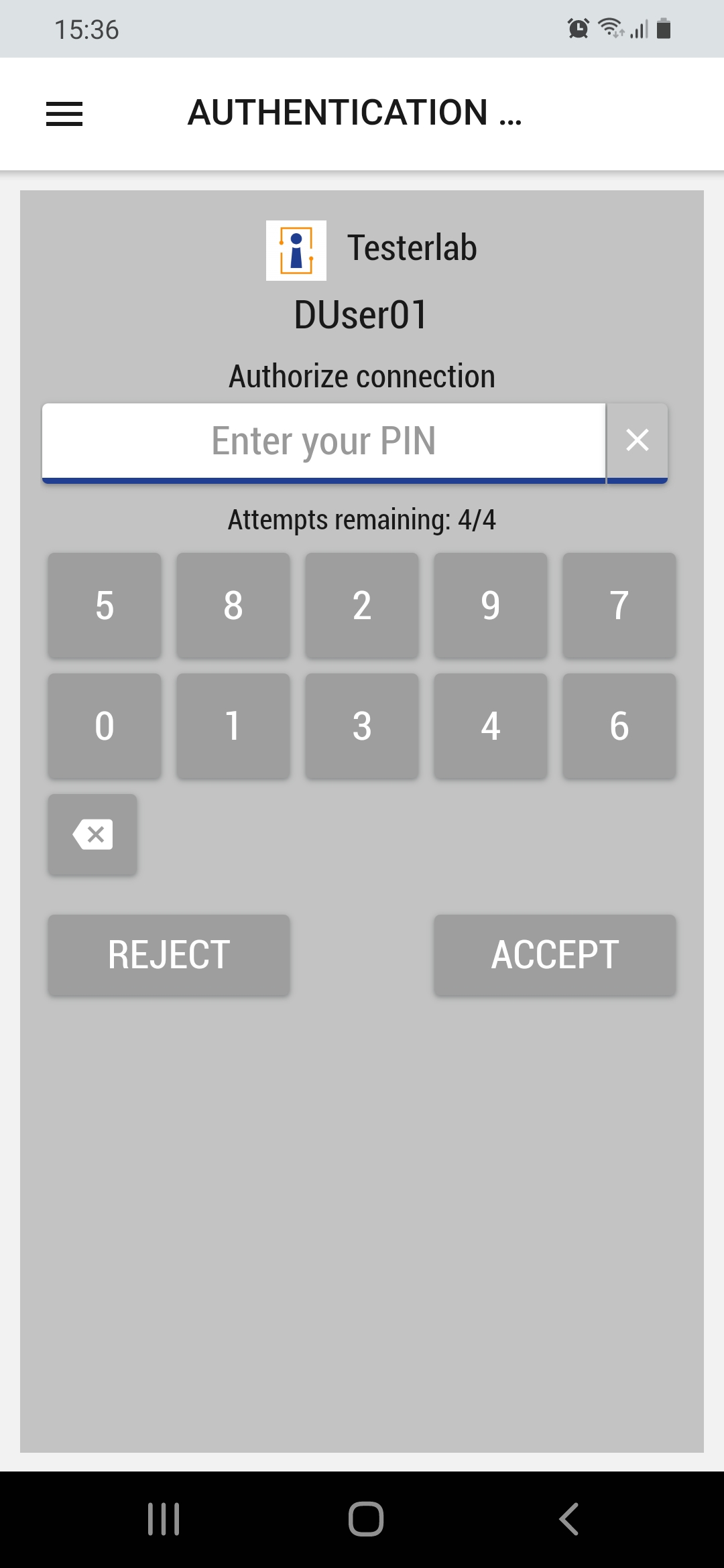

Ed attraverso l’app installata sullo Smartphone digito il PIN

A questo punto, viene eseguita l’autenticazione al portale CyberArk PVWA

Spero che questa presentazione possa essere di aiuto per chi vorrà integrare l’autenticazione SAML inWebo con CyberArk.

Approfondimenti

CyberArk PAS SAML Authentication

Security Assertion Markup Language

SAML Identity provider

SAML Service Provider

Potrebbero interessarti i seguenti articoli:

CyberArk Marketplace – integrazione, evoluzione, sicurezza

Netlogon Elevation Privilege Vulnerability