CyberArk – PSM Shadow Users

CyberArk – PSM Shadow Users è uno degli argomenti più interessanti quando si parla della soluzione CyberArk PAM (Privileged Access Management). In particolare, i PSM Shadow Users si inseriscono all’interno di quella sezione di prodotto che permette la connessione sicura verso i target (Privileged Session Manager).

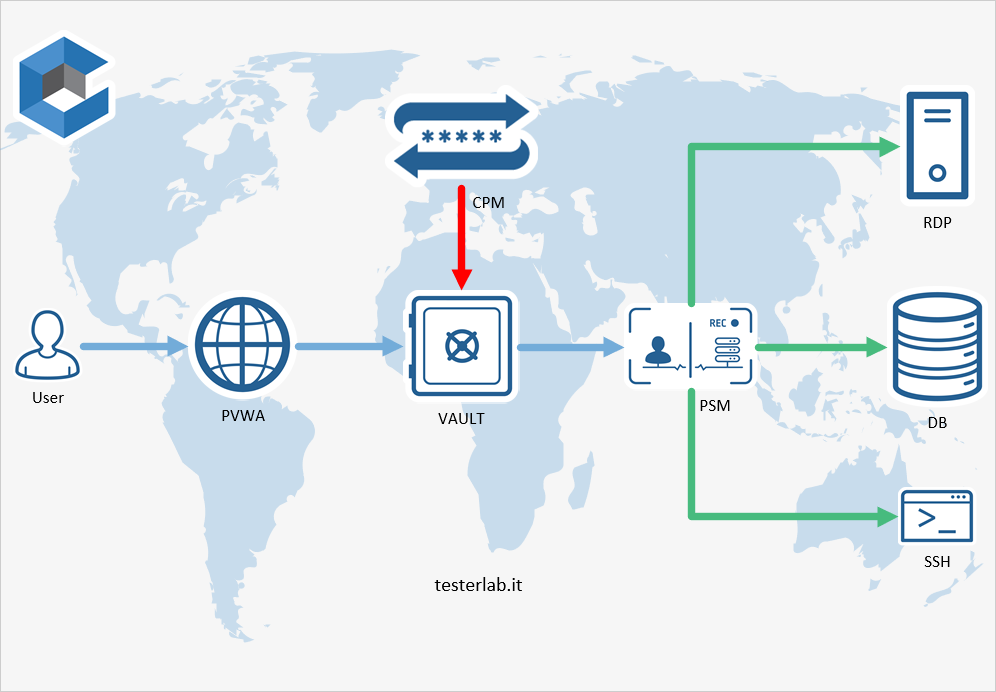

Prima di parlare più approfonditamente dei PSM Shadow Users, vorrei brevemente illustrare alcuni dei principali componenti della soluzione. CyberArk PAM gestisce il ciclo completo degli Account Privilegiati (es. Administrator di Windows, root di Linux, etc.). Onboarding, gestione, accesso, audit.

CYBERARK PAM

– Vault: è la cassaforte digitale all’interno della quale vengono memorizzate le credenziali degli Account Privilegiati

– PVWA (Password Vault Web Access): è l’interfaccia web che consente all’utente di utilizzare gli Account Privilegiati (es. visualizzare la Password, connettersi al target, etc.)

– CPM (Central Policy Manager): è il componente che si occupa di garantire la conformità della password degli Account Privilegiati secondo le Policy aziendali

– PSM (Privileged Session Manager): è il componente attraverso cui l’utente si collega in maniera sicura ai target (Server Windows, Server Linux, Database, Apparati Network, etc.)

PSM

Il Privileged Session Manager, installato su server Microsoft Windows Server, è il componente che si occupa di eseguire le connessioni sicure verso i target. Le connessioni vengono isolate rispetto all’utente finale. In pratica, se volessimo semplificare il concetto, potremmo dire che i PSM si comportano come dei Server Proxy.

Ed è proprio in questo contesto che entrano in gioco i nostri PSM Shadow Users… ma non solo loro.

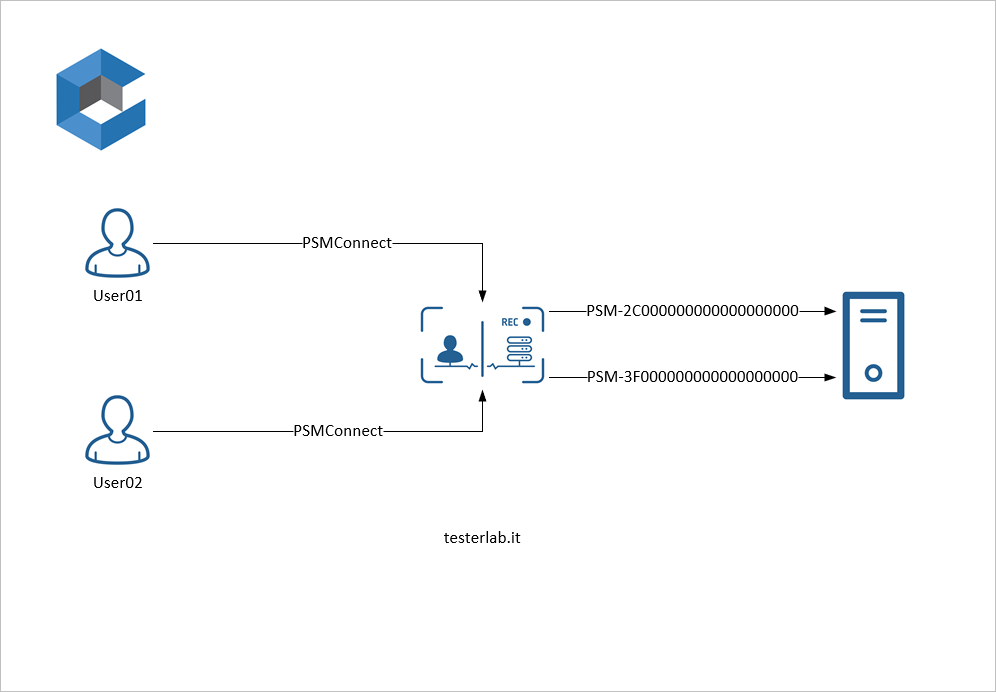

Quanto descritto in precedenza, viene reso possibile grazie all’utilizzo dell’account PSMConnect e degli Shadow User. Il primo account viene creato durante la fase di installazione del PSM ed è comune a tutti gli utenti. Il secondo, invece, ha una corrispondenza uno a uno con l’utente. Lo Shadow User viene creato dinamicamente ed il nome assegnato sarà univoco ed uguale su tutti i server PSM (es. all’utente User01 può corrispondere lo Shadows User PSM-2C000000000000000000, all’utente User02 può corrispondere lo Shadows User PSM-3F000000000000000000). In pratica, si tratta degli alterego virtuali dell’utente.

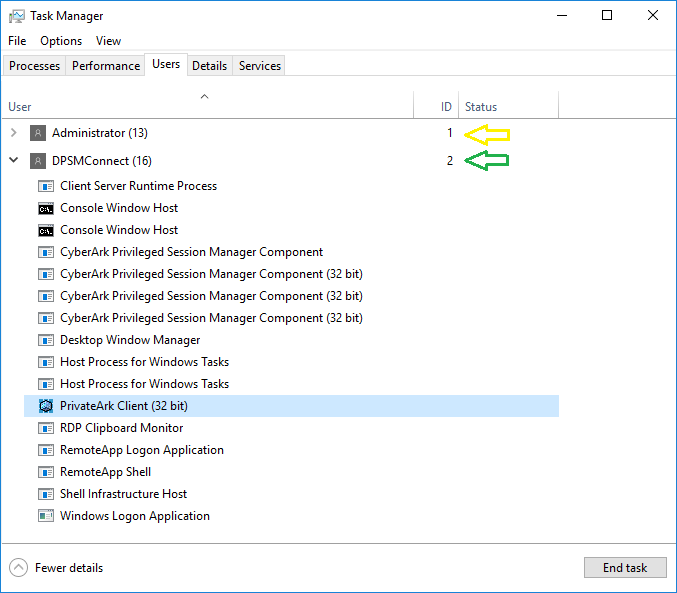

L’utilizzo del semplice Task Manager non permette di vedere quanto indicato in precedenza.

Per poter guardare dietro le quinte dello spettacolo dobbiamo utilizzare una prospettiva differente. Ovvero, quella dei processi attivi.

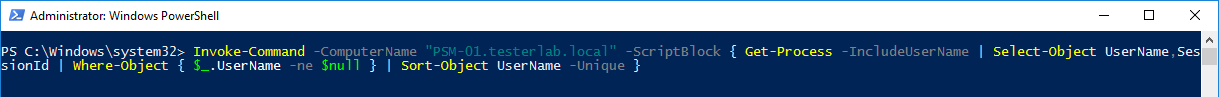

Infatti, per scendere in profondità all’interno della connessione RDP attiva sarà necessario utilizzare il PowerShell cmdel Get-Process.

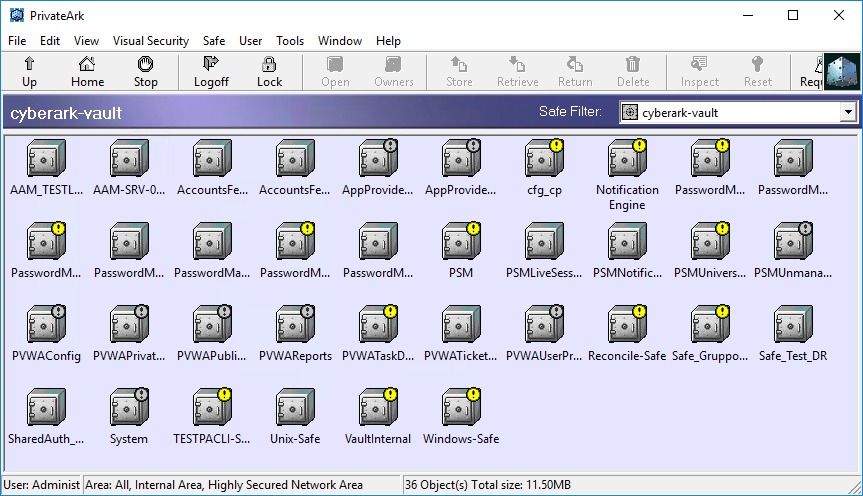

Per questo articolo sarà utilizzato il PrivateArk Client che, eseguito sul PSM come RemoteApp, si connetterà al Vault.

CyberArk – PSM Shadow User

La seguente screen illustra il Task Manager del server PSM durante l’esecuzione del PrivateArk Client. Gli account connessi sono Administrator (ID 1) e DPSMConnect (ID 2). Lo stesso risultato lo otteniamo se da riga di comando eseguiamo delle Query per interrogare lo stato delle sessioni RDS attive.

I più attenti avranno sicuramente notato che l’account che sta eseguendo la connessione con è PSMConnect ma DPSMConnect. Niente paura, si tratta di un account di dominio utilizzato al posto di quello locale per garantire la conformità richiesta da Microsoft nella gestione delle licenze CAL RDS.

Potete trovare le informazioni relative nella documentazione online: PSMConnect and PSMAdminConnect Domain Users

Come già anticipato, per ottenere il nostro scopo verrà utilizzato un cmdlet PowerShell che andrà ad eseguire una ricerca all’interno dei processi attivi. Questa soluzione, rispetto ad una ricerca basata sul ruolo RDS, permette di mettere in evidenza l’utilizzo contemporaneo dell’account (D)PSMConnect e Shadow User.

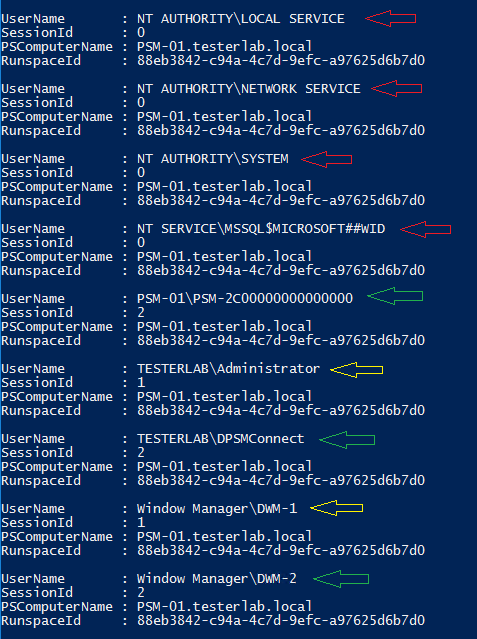

Come si può vedere dalla successiva screen, il Get-Process ha evidenziato i processi associati per SessionId. L’Id di nostro interesse, così come già evidenziato nella screen relativa a Task Manager, è il 2. Tutte le voci relative all’Id 2 sono segnalate dalla freccia di colore verde. Il colore della freccia rossa identifica i processi locali e di servizio mentre il colore della freccia gialla identifica i processi dell’Administrator.

Da notare che tra i processi associati alla sessione 2 è presente anche il DWM (Desktop Window Manager) che si occupa del rendering dell’interfaccia grafica.

Ricapitolando, il PSMConnect è utilizzato per connettersi al PSM ed isolare la sessione rispetto al target che viene instaurata dallo Shadow User associato all’utente.

Per chi volesse approfondire l’utilizzo degli Shadow Users consiglio la lettura dei seguenti articoli: