CyberArk – PSM RDP Connection

CyberArk PSM RDP Connection è uno dei componenti della soluzione PAM (Privileged Access Management) di CyberArk che permette l’accesso sicuro ai target.

La gestione degli account privilegiati gioca un ruolo fondamentale nell’ambito della sicurezza e CyberArk PSM (Privileged Session Manager) di CyberArk è il componente che permette l’accesso sicuro ai target.

Nell’articolo CyberArk – PSM Shadow Users ho parlato degli Shadow User e come, da dietro le quinte, questi account operano per l’esecuzione delle Remote App. In questo articolo, invece, vorrei prendere in esame gli eventi generati durante una connessione RDP attraverso il PSM.

PSM

CyberArk PSM RDP Connection consente all’utente di connettersi remotamente in maniera sicura attraverso una sessione isolata. Ovvero, l’utente non accederà mai direttamente al target ma la connessione sarà isolata attraverso il ruolo Proxy che esegue il server PSM.

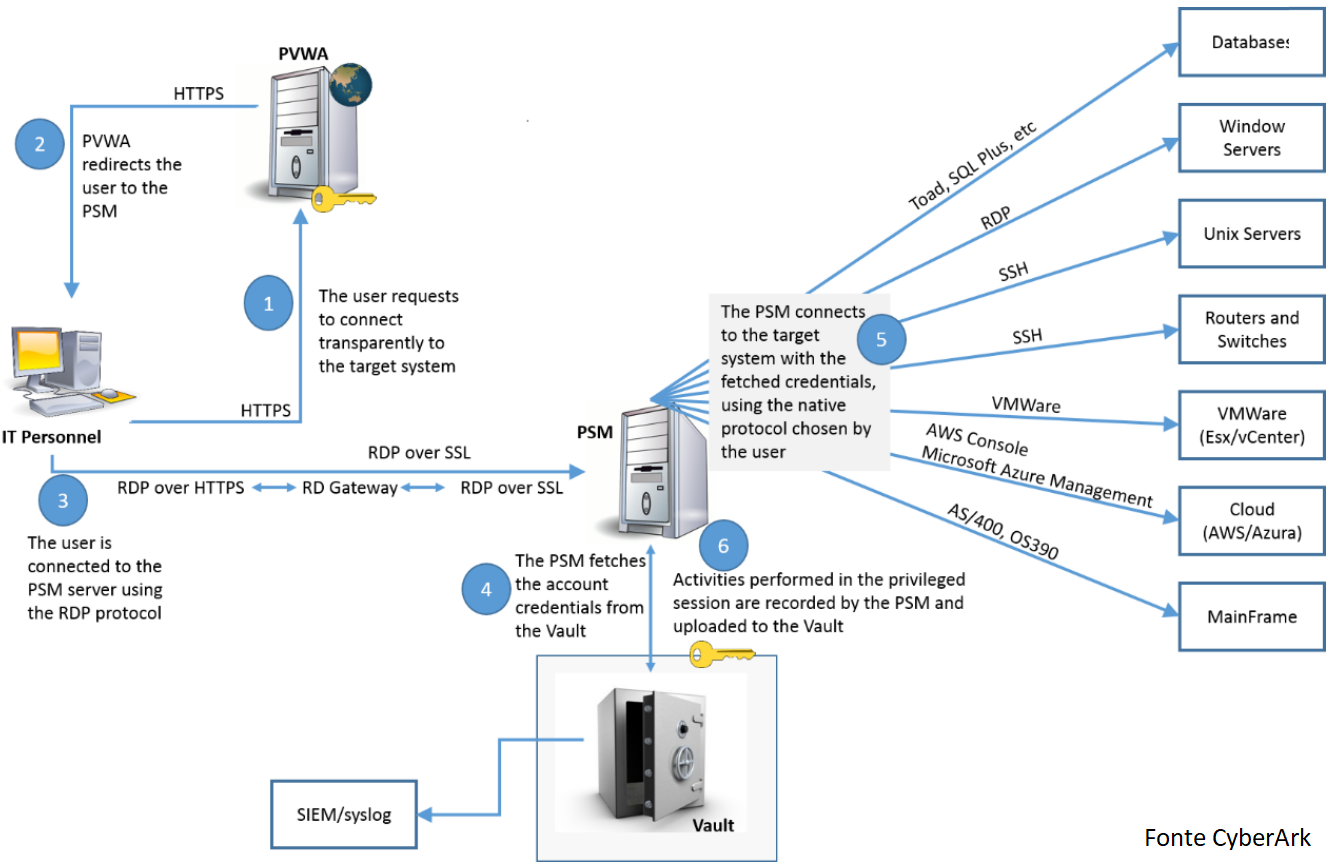

Di seguito è rappresentato lo schema logico di una connessione attraverso il portale web PVWA (Password Vault Web Access):

1) L’utente fa la richiesta per la connessione ad un target (es. una sessione RDP ad un server Windows)

2) Il PVWA rilascia un file .rdp univoco utilizzabile per la connessione al target

3) L’utente, attraverso il file .rdp appena scaricato, avvia la connessione al target transitando dal PSM

5) Il PSM esegue la connessione al target ed invia l’output ricevuto all’utente finale

Per l’utente finale, ciò che avviene dietro le quinte, ovvero il passaggio attraverso il PSM (pp. 3 e 5) e la verifica delle credenziali (p. 4) è del tutto trasparente.

Connessione PSM

Introdotto il meccanismo che sta alla base del funzionamento del PSM, andiamo ad analizzare quali eventi vengono generati a fronte della connessione RDP in ingresso al PSM (p. 3), della connessione RDP in uscita dal PSM (p. 5) e gli eventi di login e logoff che vengono generati sul target Windows.

Gli eventi generati sui singoli dispositivi sono diversi e coprono tutti i layer necessari per instaurare una connessione. Parliamo quindi di eventi a livello network, autenticazione e sessione. Ovviamente, ci concentreremo maggiormente sugli eventi di sicurezza e non su tutti gli eventi generati dai vari layer di connessione.

Ambiente

Per contestualizzare quanto in seguito andremo a vedere, riporto le impostazioni utilizzate nel laboratorio:

PVWA: PVWA-01 – 192.168.100.71

PSM: PSM-01 – 192.168.100.75 – Account locale PSM: PSMConnect

Client: SRV-02 – 192.168.100.102 – Account TESTERLAB\Administrator

Target: SRV-01 – 192.168.100.101 – Account locale CYB-ADMIN1

User login PVWA: Duser01

Logon: 10:48

Logoff: 10:50

Connessione Client to PSM

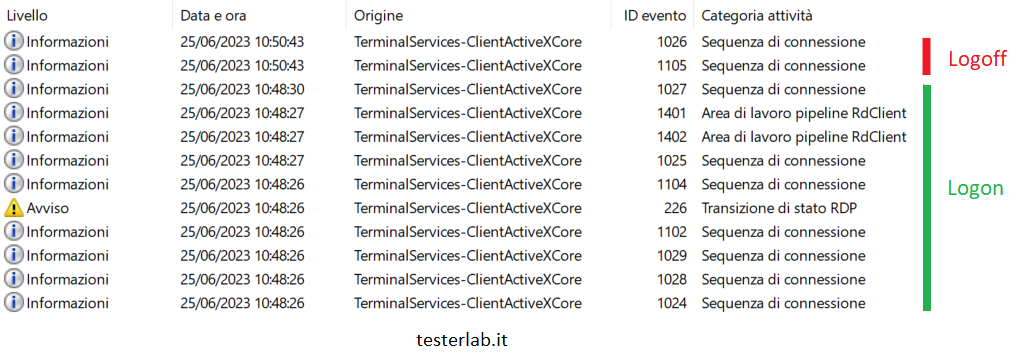

Si tratta della connessione instaurata tra il client ed il PSM (p. 3). In questa prima parte della connessione, il registro eventi interessato è Microsoft-Windows-TerminalServices-RDPClient/Operational. Nel seguente screen sono visibili gli eventi generati all’avvio della connessione (logon) ed alla disconnessione (logoff).

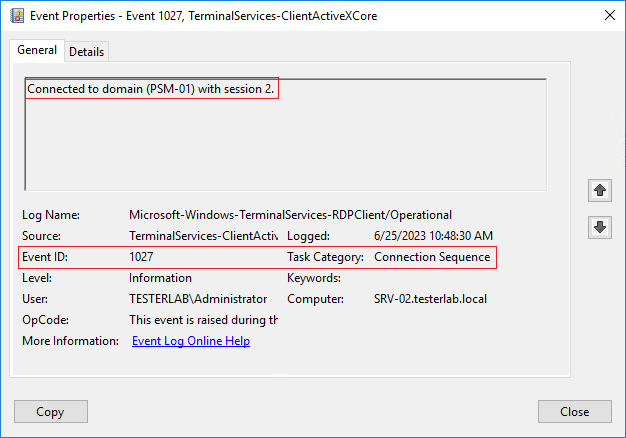

Tra tutti gli eventi generati, l’evento ID 1027 è quello da considerarsi come riferimento dell’avvenuta connessione in quanto nel dettaglio riporta il numero di sessione (session 2).

Tra tutti gli eventi generati, l’evento ID 1027 è quello da considerarsi come riferimento dell’avvenuta connessione in quanto nel dettaglio riporta il numero di sessione (session 2).

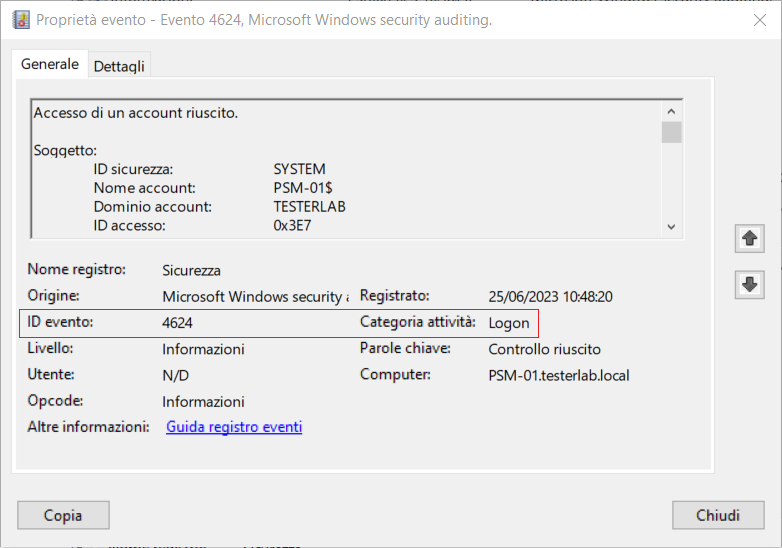

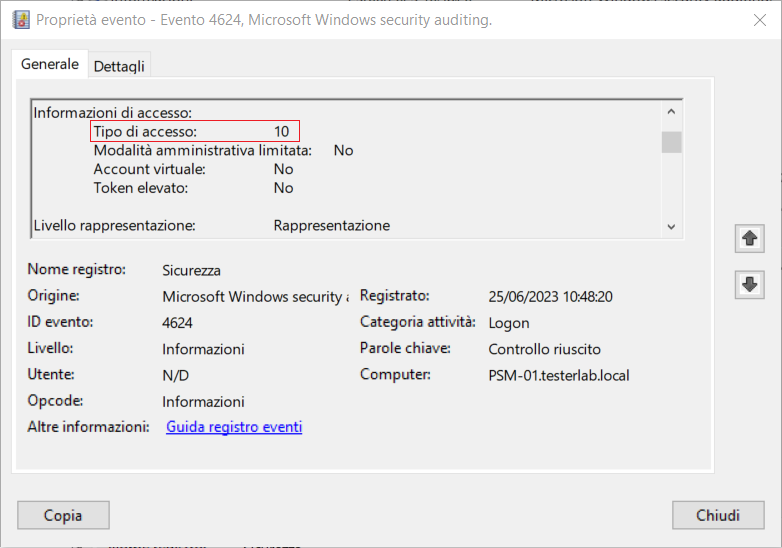

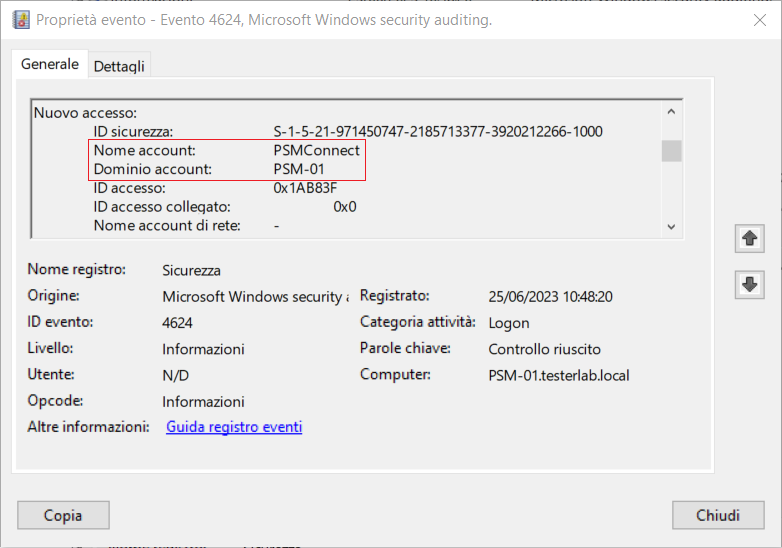

Contestualmente a quanto visto sul client, anche nel PSM saranno presenti gli eventi relativi all’avvenuta connessione. In particolare, nel registro eventi Security, per l’account PSMConnect, verrà generato l’evento ID 4624.

Logon Type: 10 – RemoteInteractive – A user logged on to this computer remotely using Terminal Services or Remote Desktop.

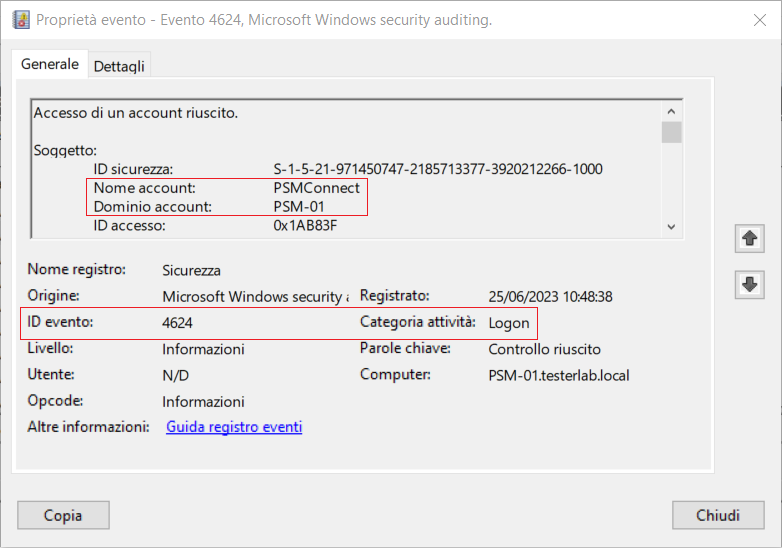

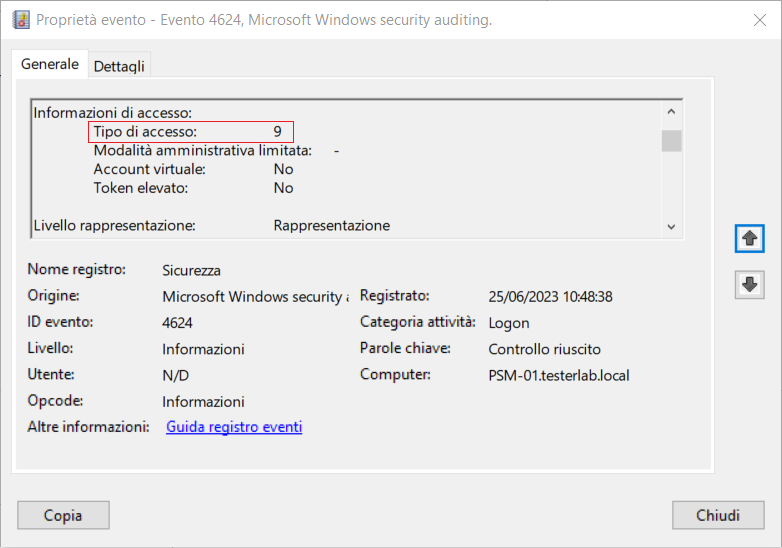

Analizzando gli eventi di sicurezza, si potrà notare che verranno generati differenti eventi ID 4624 ma quello che ha maggiore importanza è l’evento con Logon Type 9.

Logon Type: 9 – NewCredentials – A caller cloned its current token and specified new credentials for outbound connections. The new logon session has the same local identity, but uses different credentials for other network connections.

Connessione PSM to Target

Analogamente a quanto visto per gli eventi derivanti dalla connessione in ingresso al PSM (p. 3), andiamo adesso ad analizzare gli eventi di sicurezza relativi alla connessione in uscita. Ovvero, la connessione proxata che viene instaurata tra il PSM ed il server Windows destinazione finale della nostra connessione RDP (p. 5).

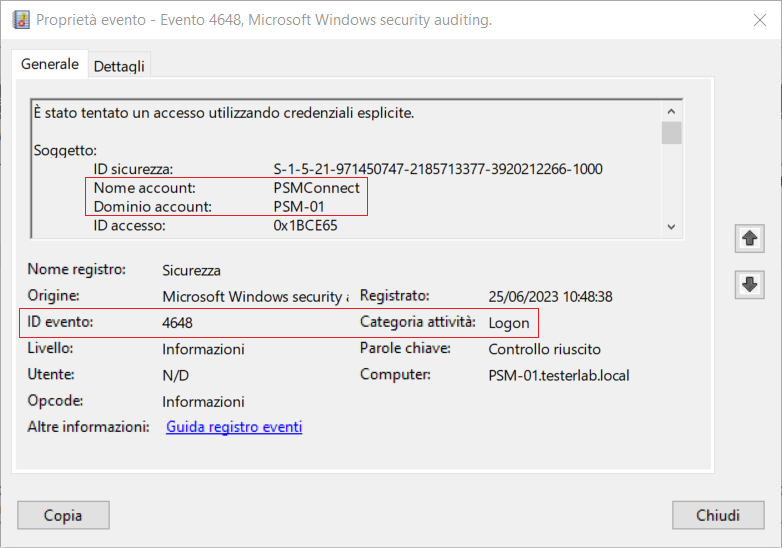

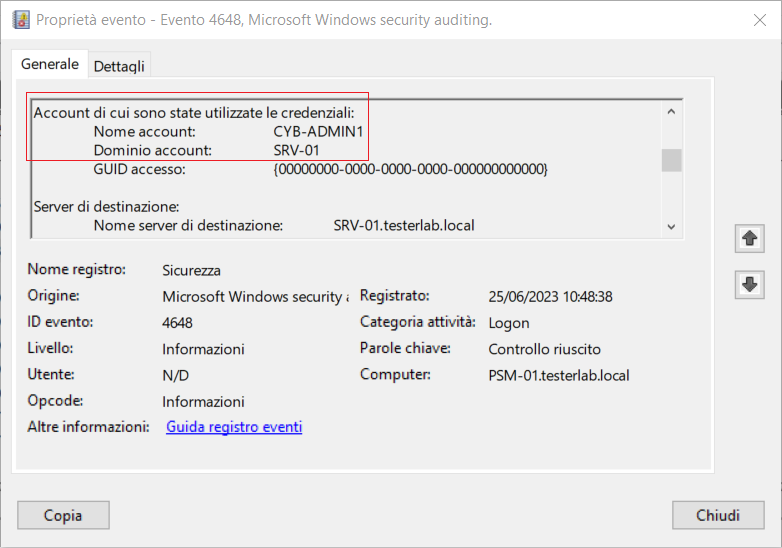

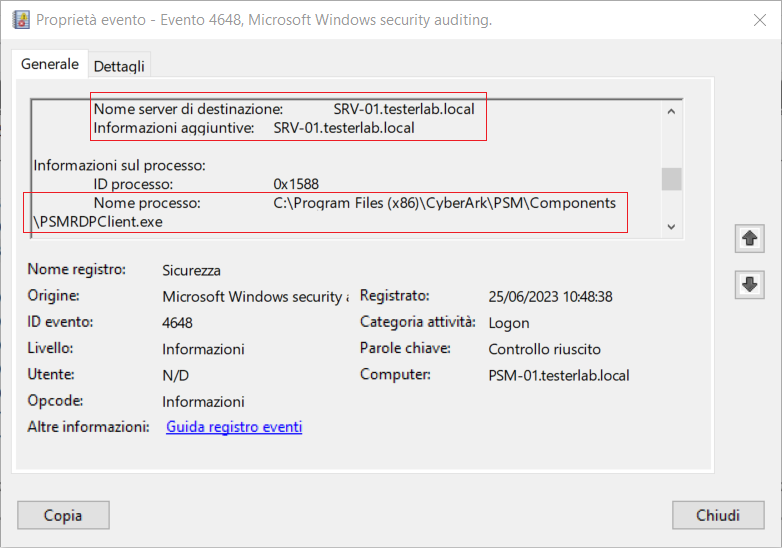

Sempre all’interno del registro eventi Security, troviamo l’evento ID 4648.

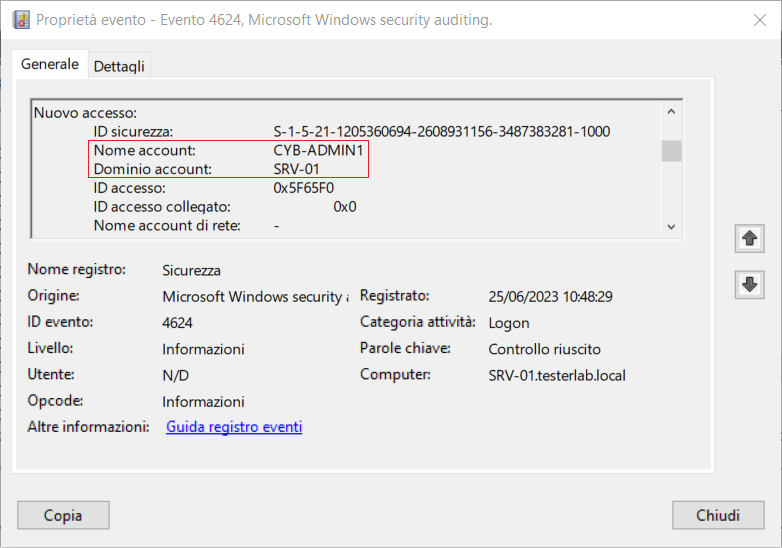

Come possiamo vedere dei seguenti screen, L’account PSMConnect utilizza delle credenziali esplicite per connettersi al server SRV-01 impersonando l’account CYB-ADMIN1

Nel seguente screen si può notare il processo relativo al Connection Component PSMRDPClient.exe utilizzato per la connessione RDP.

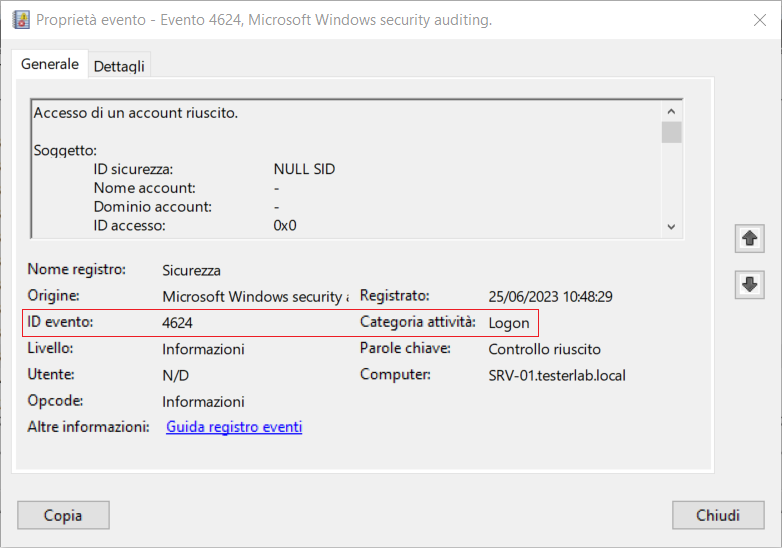

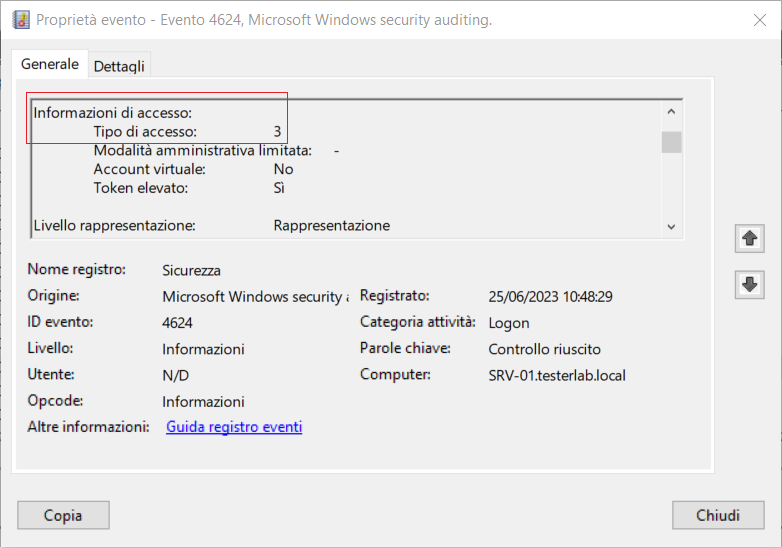

Spostandoci sul target (SRV-01) avremo la possibilità di vedere la chiusura della catena con gli eventi generati dalla sessione RDP in ingresso.

L’evento ID 4624 rappresenta l’avvenuto login

Logon Type: 3 – Network – A user or computer logged on to this computer from the network.

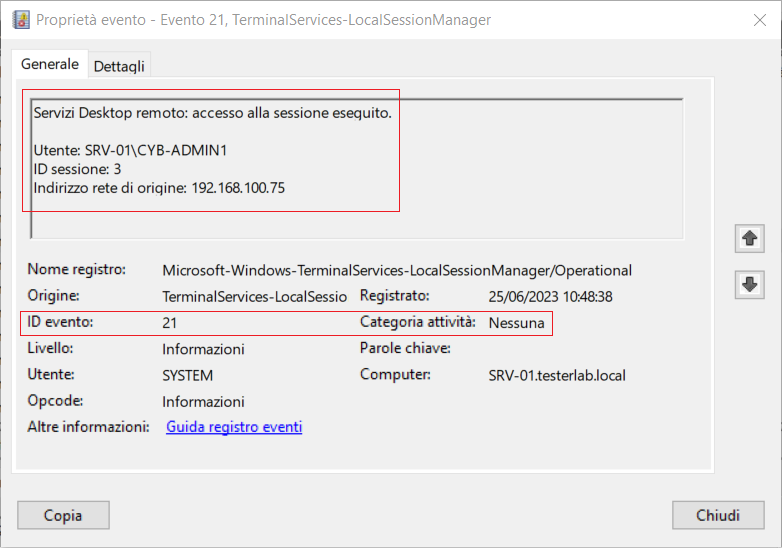

Lasciando da parte l’aspetto sicurezza, possiamo vedere la sessione dal punto di vista del Servizio Desktop Remoto. Come si può vedere dal seguente screen, l’evento ID 21 viene generato a fronte dell’accesso eseguito da parte dell’account CYB-ADMIN1. Un altro aspetto da evidenziare è quello relativo all’indirizzo rete di origine. Come si può notare, l’IP Address non è quello del client (192.168.100.102) ma è quello del PSM (192.168.100.75). Questo per ribadire ancora una volta l’attività di Proxy effettuata dal PSM.

Ovviamente, questa è solo una raccolta essenziale di eventi, quasi tutti di sicurezza, in quanto l’argomento sarebbe troppo vasto per poterlo affrontare con un singolo articolo.

Quindi, prima di concludere, vorrei evidenziare quali sono le aree da indagare per una visione completa di una sessione RDP attraverso CyberArk – PSM RDP Connection

- Connessione Network

- Autenticazione

- Logon

Di seguito sono riportati i registri eventi da cui è possibile estrapolare le informazioni

Client

- Microsoft-Windows-TerminalServices-RDPClient_Operational

PSM

- Application

- Security

- Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational

- Microsoft-Windows-TerminalServices-LocalSessionManager/Operational

- Microsoft-Windows-TerminalServices-RDPClient_Operational

- Microsoft-Windows-TerminalServices-RemoteConnectionManager/Admin

- Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

Target

- Application

- Security

- Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational

- Microsoft-Windows-TerminalServices-LocalSessionManager/Operational

- Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

Bene, spero che questo articolo possa essere utile a chi vuole analizzare una qualsiasi connessione RDP ma ancora di più a chi ha la necessità di verificare le connessioni eseguite utilizzando una infrastruttura CyberArk PAS.

Questo breve esercizio di verifica degli eventi, insieme ai log presenti nei PSM ed all’analisi del traffico di rete, può risultare utile quando si riscontrano problemi di connessione, disconnessione, performance ed infine per analisi forense.

Lascio a voi approfondire l’argomento con alcuni riferimenti

Event ID 4624(S): An account was successfully logged on

Event ID 4648(S): A logon was attempted using explicit credentials